威胁演员已经开始扫描易受BlueKeep(CVE-2019-0708)漏洞攻击的Windows系统的互联网。此漏洞会影响旧版Windows操作系统中包含的远程桌面协议(RDP)服务,例如XP,7,Server 2003和Server 2008。微软于5月14日发布了针对此漏洞的修复程序,作为2019年5月补丁周二更新列车的一部分,并警告用户和公司尽快修复易受攻击的系统,将此问题归类为非常危险,并警告CVE-2019-0708可以武器化,以创建可疑(自我复制)的漏洞利用。

许多人将BlueKeep比作2017年在WannaCry,NotPetya和Bad Rabbit勒索软件爆发期间使用的EternalBlue漏洞。

没有概念验证演示代码(尚未)

出于这个原因,并且由于微软的悲观警告,过去两周,信息安全社区一直在关注攻击的迹象或发布任何可以简化概念的概念验证演示代码。创建RDP攻击 - 并固有地启动后续攻击。

到目前为止,没有一个研究人员或安全公司发布任何此类演示漏洞利用代码 - 原因显而易见,因为它可以帮助威胁行为者开始大规模攻击。

尽管如此,一些实体已经确认他们已经成功开发了BlueKeep的漏洞,他们打算保密。该列表包括Zerodium,McAfee,Kaspersky,CheckPoint,MalwareTech和Valthek。

NCC集团制定了网络安全设备的检测规则,以便公司可以检测到任何开发尝试,并且0patch开发了一个可以临时保护系统的微型接头,直到它们收到官方更新。

此外,RiskSense安全研究员Sean Dillon还创建了一个工具,公司可以使用和测试他们的PC车队是否已经针对BlueKeep缺陷进行了正确修补。

BLUEKEEP扫描周末开始

安全

据报道,美国将中国监控摄像机巨头海康威视列入黑名单

另外两个微软零日在GitHub上传

美国联邦航空局针对休闲无人机传单的新规则引入了临时禁飞区和培训要求

网络安全工作:这些技能最受欢迎,薪酬最高

但是,虽然信息安全社区持有集体呼吸,但思维攻击可能永远不会开始,但周末事情发生了变化。

周六,威胁情报公司GreyNoise开始检测易受BlueKeep攻击的Windows系统扫描。

GreyNoise创始人安德鲁·莫里斯在接受ZDNet采访时表示,他们相信攻击者正在使用RiskSense检测到的Metasploit模块扫描互联网上的BlueKeep易受攻击的主机。

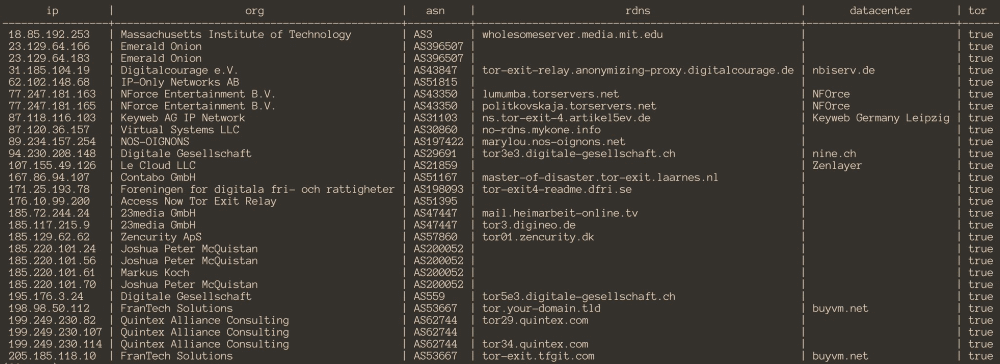

“这项活动是从Tor出口节点独家观察到的,很可能是由一个演员执行的,”他在周六的一条推文中说道。

目前,这些只是扫描,而不是实际的利用尝试。

但是,似乎至少有一个威胁行为者投入大量时间和精力来编制易受攻击的设备列表,最有可能为实际攻击做准备。

至少有6个实体透露,他们已经拿出私人BlueKeep战功,并与在BlueKeep漏洞详细信息可在网上至少有两个非常详细的写起坐[1,2],它仅仅是一个直到真正的坏时间问题人们也提出了自己的功绩。

GreyNoise目前正在看到的源于Tor的扫描 - 以及Morris告诉ZDNet在撰写本文时仍在进行的扫描 - 这是事情即将变得更糟的第一个迹象。真的更糟!