使用无文件执行和生活在陆地的技术发现了新的难以察觉的Astaroth活动。微软安全团队今天发布了一则警告,称正在进行的恶意软件活动正在使用无文件和现场生活技术分发Astaroth恶意软件,这使得传统防病毒解决方案难以发现正在进行的攻击。这些攻击是由Windows Defender ATP背后的团队检测到的,这是该公司Windows Defender免费杀毒软件的商业版本。Windows Defender ATP团队的成员Andrea Lelli表示,当他们发现Windows管理仪器命令行(WMIC)工具的使用量大幅突然飙升时,微软办公室发出警报声。

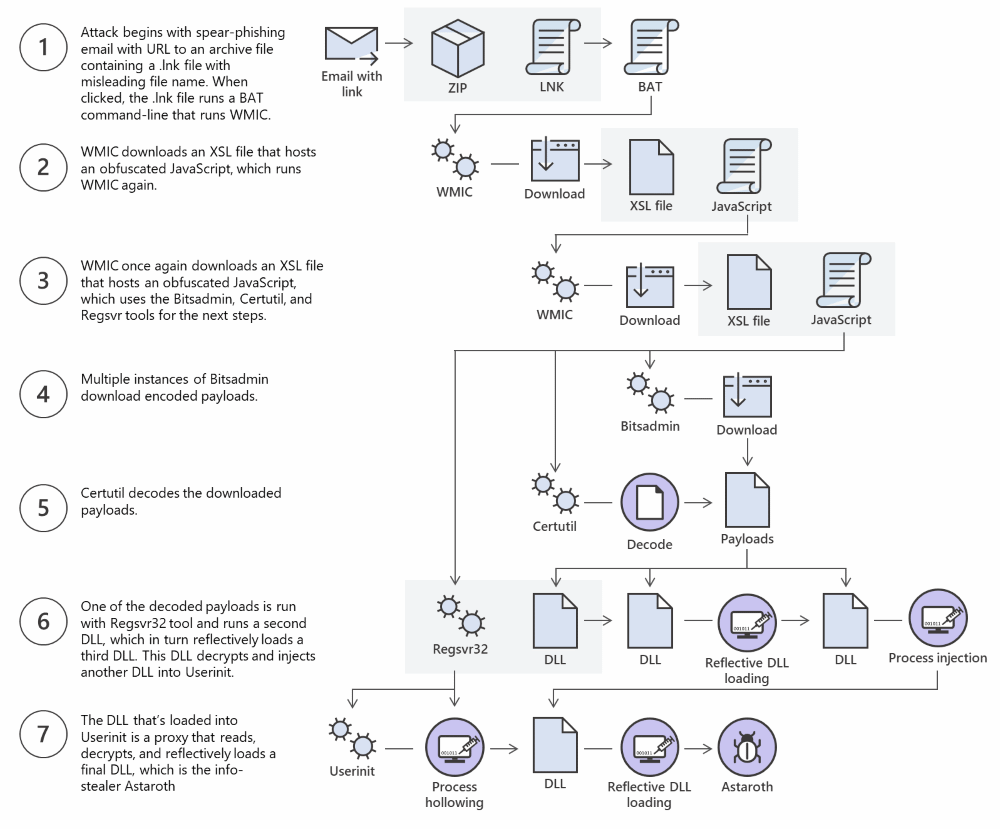

这是一个随所有现代版Windows一起提供的合法工具,但突然出现的使用情况表明了恶意软件活动特有的模式。当微软看得更近时,它发现了一个恶意软件活动,其中包括一个大规模的垃圾邮件操作,它发送的电子邮件带有一个链接到托管.LNK快捷方式文件的网站。如果用户不小心下载并运行此文件,它将启动WMIC工具,然后启动大量其他合法的Windows工具,一个接一个。这些工具都会下载额外的代码,并将它们的输出传递给另一个,只在内存中执行 - 在所谓的无文件执行中 - 并且不保存磁盘上的任何文件,使得经典的防病毒解决方案的工作更难,因为它们什么都没有在磁盘上进行文件扫描。

最后,攻击下载并运行了Astaroth木马,这是一个已知的信息窃取程序,可以转储各类应用程序的凭据,并将被盗数据上传到远程服务器。该特洛伊木马于2018年首次出现,今年2月也在针对欧洲和巴西用户的活动中出现过。由Cybereason详细介绍的二月份活动几乎与微软在五月和六月发现的活动完全相同。就像Cybereason发现的广告一样,微软发现的广告也针对巴西用户。在电子邮件中,微软发言人告诉ZDNet,超过95%的Astaroth感染来自巴西。

此外,使用了几乎相同的工具和相同的感染链,Astaroth操作员采用相同的无文件执行和生活在陆地上的方法。“有趣的是,在攻击链期间,任何文件运行都不是系统工具,”Lelli在微软公司今天早些时候发布的5月至6月攻击报告中表示。“这种技术被称为生活在陆地上:使用已经存在于目标系统上的合法工具伪装成常规活动,”Lelli说。在过去的三年中,该技术已经成为恶意软件作者非常受欢迎的技术,现在已经广泛部署。现代防病毒产品发展的下一步正在从经典的文件签名检测操作模式转变为行为驱动的方法,在这种方法中,他们还可以检测“无形”(无内存)执行和生活中的“隐形”操作。合法工具被滥用于不良操作的土地技术。